Hackers Liebling

Ein und dasselbe unsichere, leicht zu knackende Passwort für zehn und mehr verschiedene Programme sowie Zugänge in einem Netzwerk und zugleich auf Online-Portalen. Immer noch neigen Computernutzer dazu, Geburtsdaten, gängige Vor- und Nachnamen und andere leicht zu erratende Begriffe zu verwenden zum sich einzuloggen. „Schließlich kann man sich ja nicht x verschiedene Wort-Zahlen-Zeichen-Kombinationen merken“, rechtfertigen sie ihren Leichtsinn. Doch das kann schwere Folgen haben. Obwohl Medien immer wieder über Cyberkriminalität berichten und obwohl bekannt ist, dass millionenfach gestohlene Datensätze im Darknet, dem nicht durch Google erschlossenen Teil des Internets, gehandelt werden, gibt es bei der IT-Passwort-Sicherheit bei vielen Anwendern immer noch viel Nachlässigkeit.

Kaum zu glauben ist aus Sicht eines erfahrenen Systemadministrators die Liste der meistverwendeten Passwörter laut einer Studie des Hasso Plattner-Instituts (Universität Potsdam). Die zehn Top-Passwörter treiben jedem versierten Netzwerkbetreuer Sorgenfalten in die Stirn: Sie lauten: hallo, passwort, hallo123, schalke04, passwort1, qwertz, arschloch, schatz, hallo1 und auf Platz 10 das nicht jugendfreie Wort mit „f“ am Anfang. Als langjährig erfahrenes Systemhaus in Darmstadt und dem Großraum Frankfurt/Main dürfen wir Ihnen versichern: Das kostet jeden Hacker gerade mal ein Lächeln – und schon ist er in Ihre IT- und Daten-Infrastruktur eingedrungen.

Rechtschaffene Surfer und Nutzer von IT-Anwendungen machen sich keine Vorstellung davon, wie fortgeschritten und leistungsfähig die virtuellen Maschinen sind, mit denen Hacker Passwörter knacken. In wenigen Minuten können sie zigtausende Passwortkombinationen testen. Sie verfügen über umfangreiche Wörterbücher für häufig genutzte Passwörter.

Sie fragen sich, ob Sie bereits Opfer einer Daten-Spionage-Attacke geworden sind und bereits Passwörter aus Ihrem Netzwerk oder Ihrer MS Office 365-Infrastruktur oder einer vorhandenen Cloud-Lösung im Umlauf sind?

Hier klicken:

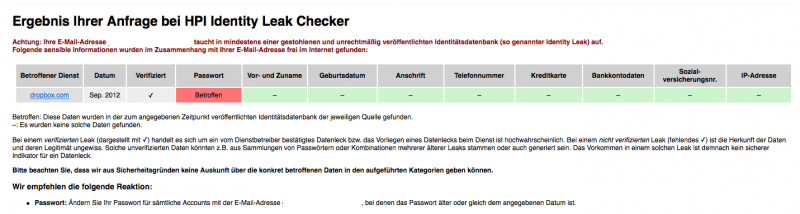

https://sec.hpi.uni-potsdam.de/leak-checker/search?lang=de

E-Mail-Adresse eingeben und den Leak Checker arbeiten lassen. Er durchsucht Millionen gestohlener und von Cyberkriminellen ins Web gestellte Identitätssätze. Wenn der Checker etwas findet, ist es höchste Zeit, alle mit der E-Mailadresse im Internet verbundenen Passwörter durch Sichere zu ersetzen.

Die erfahrenen Netzwerkadministratoren der reinheimer systemloesungen gmbh helfen dabei gern.